Trong bài rồi mình đã hướng dẫn cách cài đặt, cấu hình sơ bộ Sophos XG Firewall. Ở bài này mình sẽ hướng dẫn cách thiết lập Sophos XG Firewall cho môi trường Workgroup, tương đồng với môi trường sử dụng gia đình.

Ở môi trường Workgroup, cho rằng trong hệ thống không có máy chủ, do đó XG Firewall đóng vai trò làm DNS server và DHCP server

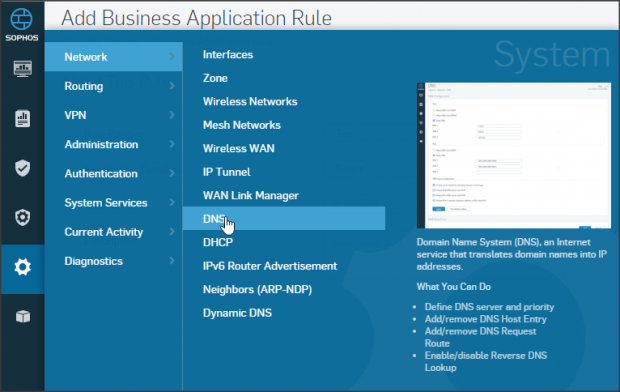

1.Cấu hình DNS:

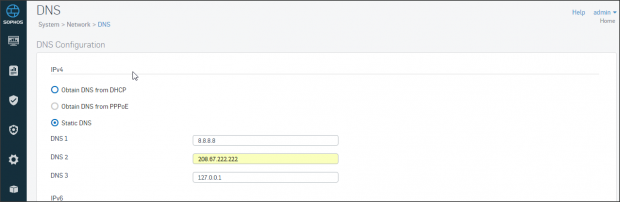

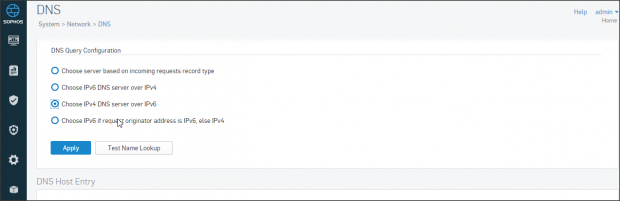

Cấu hình DNS tại Systems => Network => DNS

Đặt DNS server như mong muốn, trong bài hướng dẫn này mình sử dụng Google DNS và Open DNS

Thiết lập như ảnh và save lại.

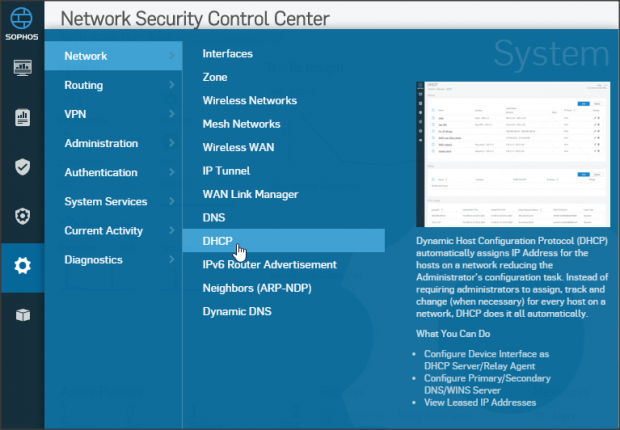

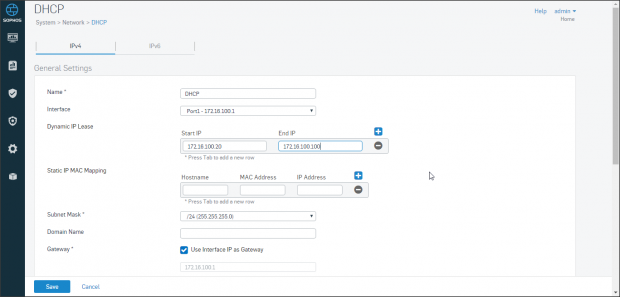

2.Cấu hình DHCP:

Cấu hình DHCP tại System => Network => DHCP

Tại mục server click nút Add

Đặt tên, chọn port tương ứng, dải IP, subnet mask và check chọn Use Interface IP as gateway

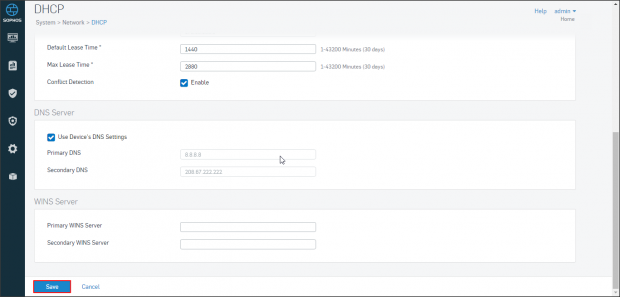

Cấu hình thời gian lease time cho DHCP, check Conflic Detection, cấu hình DNS tương ứng và lưu lại

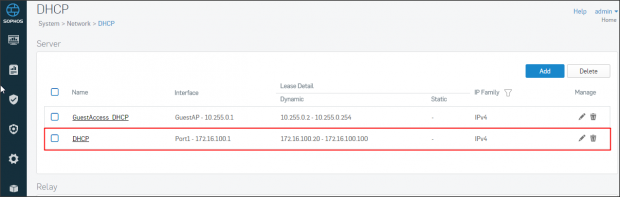

Kiểm tra lại thông tin đã cấu hình

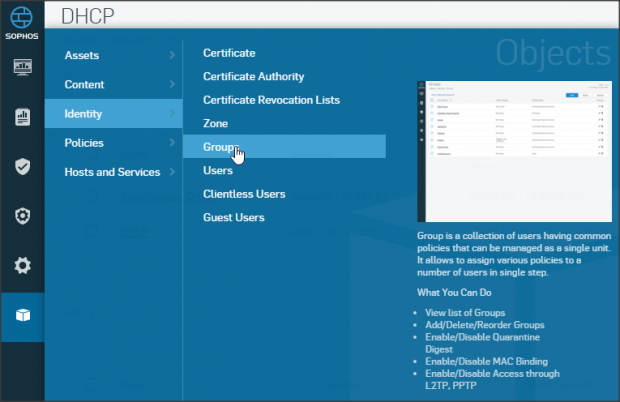

3.Tạo nhóm & user:

Do môi trường workgroup nên chúng ta phải tiến hành tạo nhóm và user tương ứng với mỗi nhóm để có thể tạo chính sách truy cập ở Policies

Tạo nhóm:

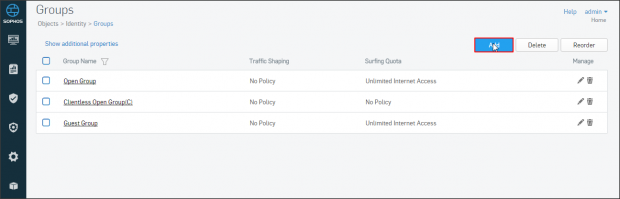

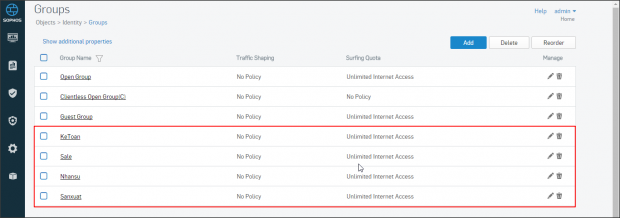

Tạo nhóm tại Objects => Identity => Groups

Click Add để tiến hành tạo nhóm

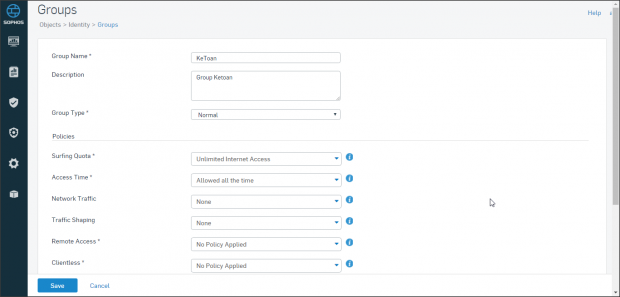

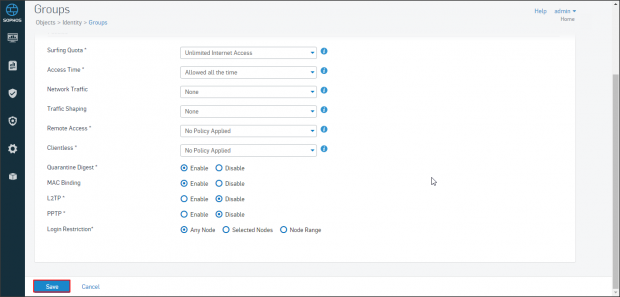

Đặt tên nhóm, mô tả, loại nhóm, gán chính sách truy cập…

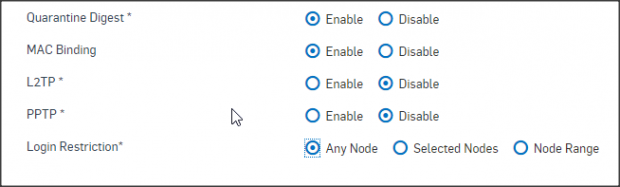

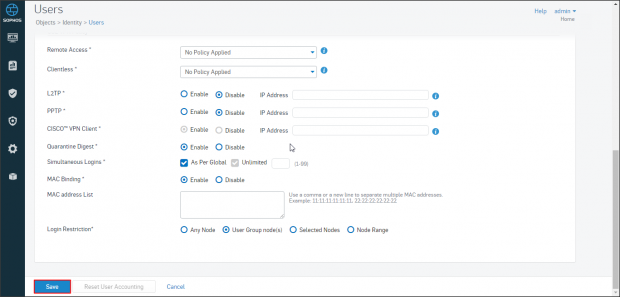

- Quarantine Digest: tự động gửi thông tin tương ứng với từng user qua email (thông tin truy cập, lưu lượng sử dụng, mail bị chặn…)

- Cho phép hay không cho phép sử dụng VPN L2TP, PPTP kế nối ra ngoài

- Login Restriction: cho phép truy cập từ tất cả các máy hoặc một số máy hoặc dải mạng nào đó.

Sau khi đã thiết lập xong click Save để lưu lại

Tiếp tục tạo các nhóm khác tương tự như trên.

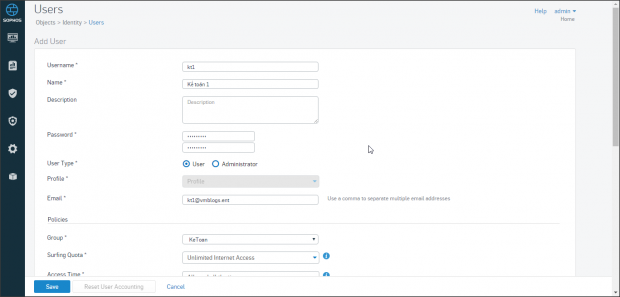

Tạo user:

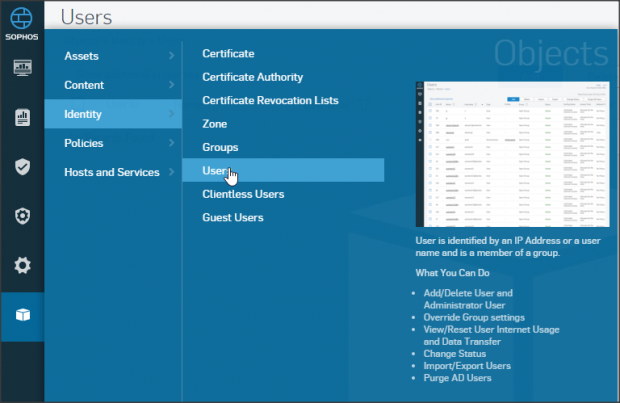

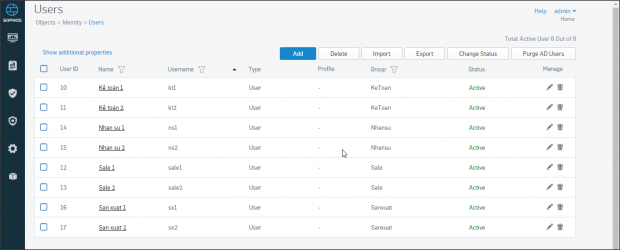

Tạo user tại Objects => Identity => Users

Nhập tên, mô tả, password, email (sử dụng trong trường hợp Quarantine Digest), nhóm tương ứng, chính sách truy cập…

Thiết lập các thông tin khác và click Save để lưu

Tương tự cho các user khác.

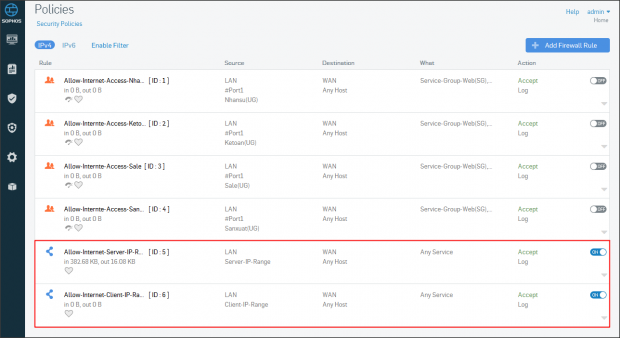

4.Tạo chính sách truy cập theo nhóm:

Ở trên chúng ta đã tạo ra các nhóm và user, tiếp theo chúng ta tiến hành tạo chính sách truy cập theo nhóm thay vì cho phép tất cả như cấu hình ban đầu.

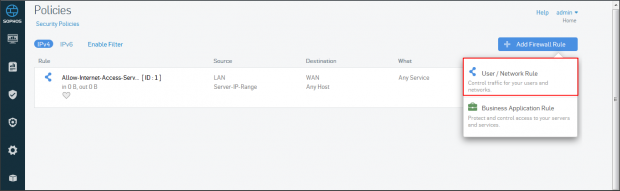

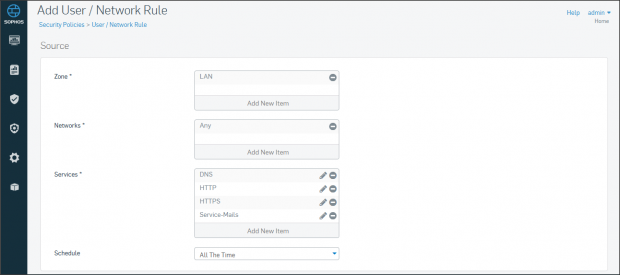

Ở mục Policies, chọn Add Firewall Rule => chọn User/Network rule

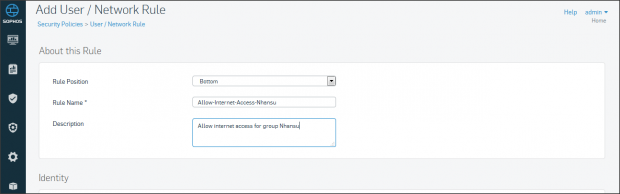

Đặt tên cho rule và mô tả

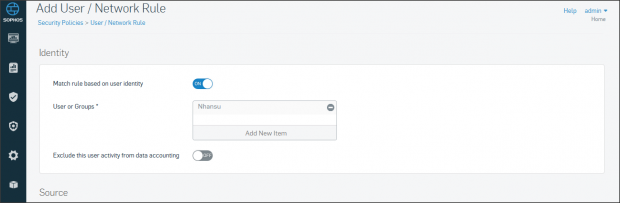

Bật Match rule based on user identity

Add nhóm tương ứng cần tạo chính sách truy cập

Zone chọn là LAN. Zone LAN ở đây có thể hiểu là vùng LAN, mỗi zone có thể chứa nhiều mạng bên trong.

Network chọn Any để cho phép truy cập từ tất cả các mạng trong LAN

Services là các dịch vụ cần cho phép truy cập, sử dụng các dịch vụ định sẵn hoặc định nghĩa mới tùy theo yêu cầu

Schedule: khung thời gian cho phép truy cập

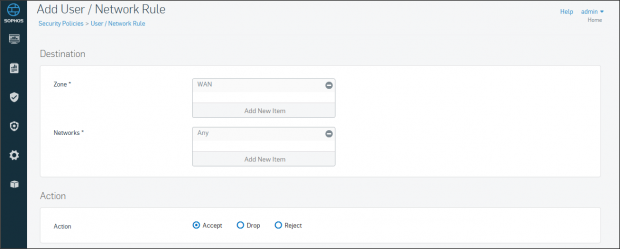

Destination

Zone chọn là WAN, định nghĩa zone tương tự như trên

Network chọn Any

Action: chọn Allow để cho phép truy cập

Bật Rewrite source address (Masquerading)

Các mục khác để mặc định

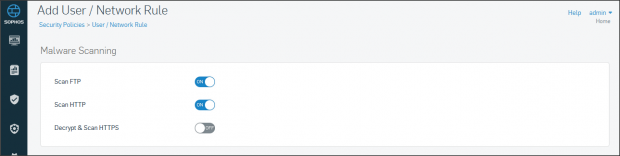

Thiết lập quét virus cho các dịch vụ FTP và HTTP, đối với HTTPS cần phải cấu hình nhiều hơn do đó các bài khác mình sẽ có hướng dẫn cụ thể

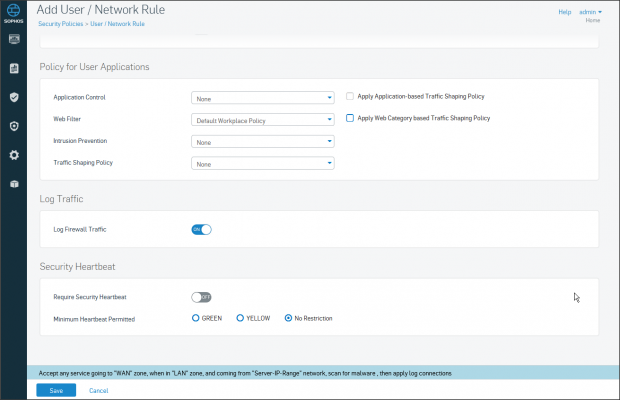

Thiết lập các chính sách truy cập như Application Control, Web Filter, Instrution Prevention…

Bật log

Lưu thông tin

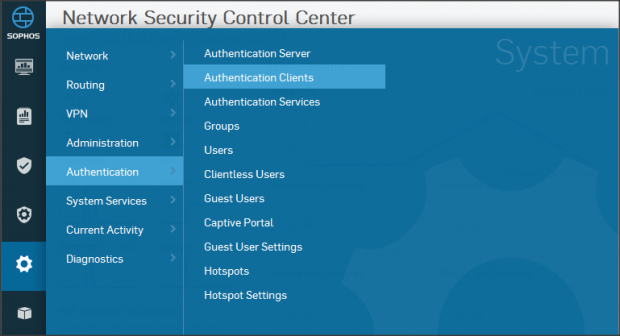

Sau khi tạo nhóm, user muốn truy cập Internet bắt buộc phải đăng nhập thông qua trình duyệt hoặc Authentication Client.

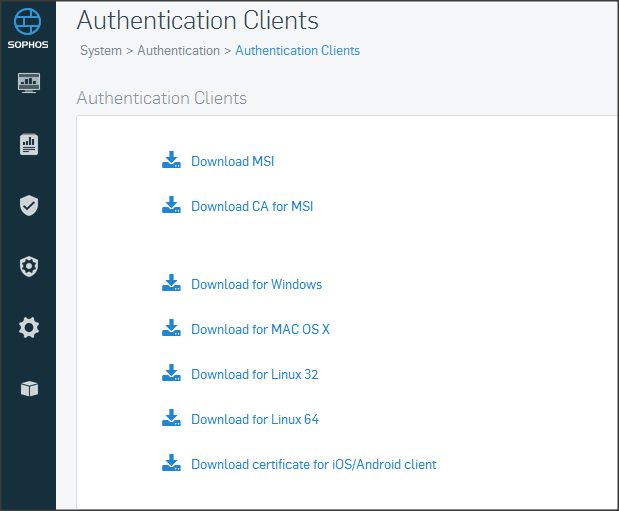

Để tải Authentication Client thì click Systems => Authentication => Authentication Clients

Tải client tương ứng với các hệ điều hành.

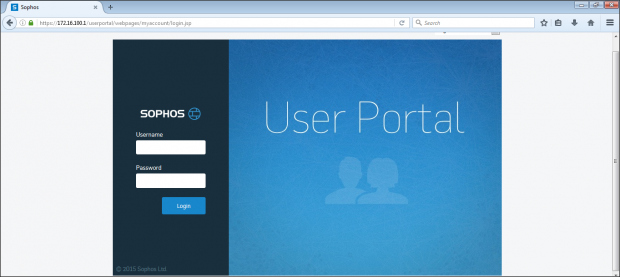

Ngoài ra user có thể tự tải Authentication client bằng cách đăng nhập vào user portal

https://172.16.100.1 (địa chỉ ip của firewall)

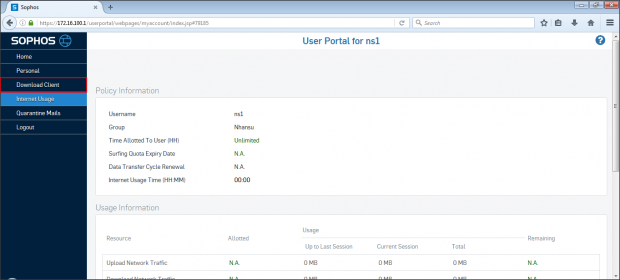

Sau khi đã login vào User Portal, user có thể xem thông tin tài khoản, tải Authentication client, xem mail bị chặn, sửa các thông tin cá nhân và theo dõi lưu lượng truy cập…

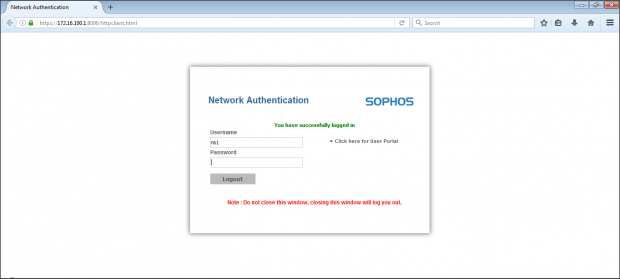

Để truy cập Internet user có thể đăng nhập vào Authentication client hoặc đăng nhập từ captive portal

http://172.16.100.1:8090

Một nhược điểm khi đăng nhập captive portal user phải để cửa sổ trình duyệt vì tắt đi sẽ phải tiến hành đăng nhập lại.

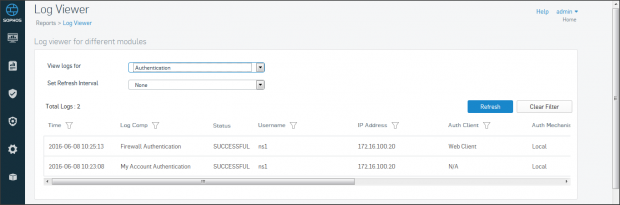

Để kiểm tra xem user đăng nhập thành công hoặc không thành công chúng ta sử dụng Log viewer mục Authentication

(admin => Log viewer)

Kiểm tra để chắc chắn rằng các user trong nhóm có thể truy cập Internet bình thường.

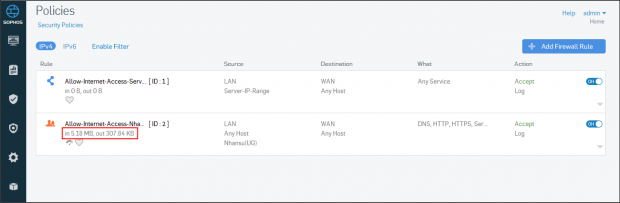

5.Tạo chính sách truy cập theo dải IP:

Ngoài cách tạo chính sách truy cập sử dụng cho từng nhóm hoặc user, chúng ta cũng có thể tạo chính sách truy cập dựa trên dải IP.

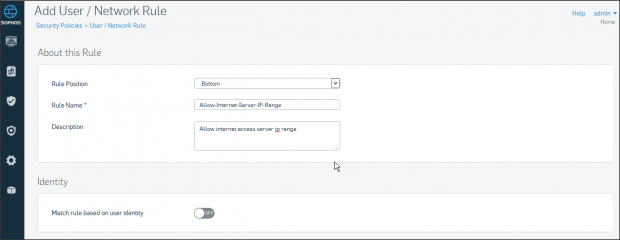

Tương tự như trên vào mục Policies click Create User/network rule

Đặt tên cho rule, mô tả, vị trí

Do chúng ta không chứng thực truy cập qua nhóm nữa nên tắt Match rule based on user identity.

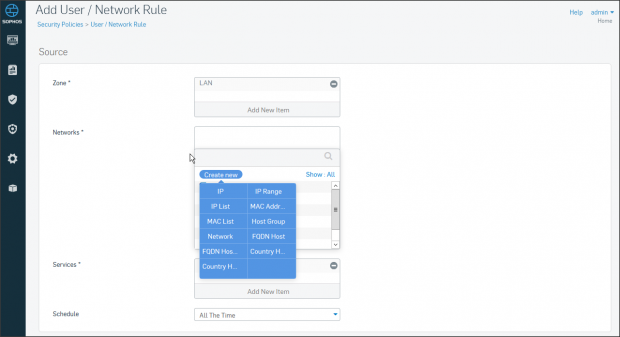

Source

Zone chọn LAN

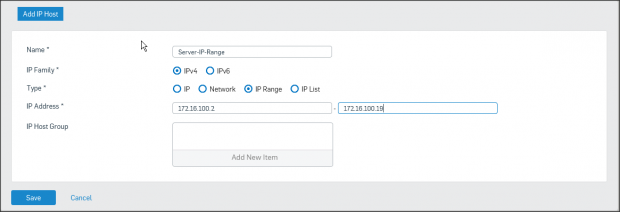

Network => Create new IP range. Ngoài IP range chúng ta còn có thể lựa chọn rất nhiều tùy chọn khác

Đặt tên và thiết lập thông tin cho dải IP => Save

Services có thể chọn Any hoặc chỉ cho phép các dịch vụ theo nhu cầu.

Schedule: All the time

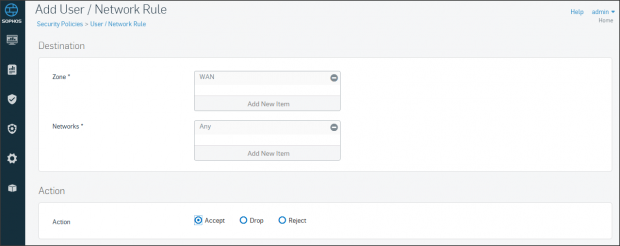

Destination

Zone: chọn WAN

Network: chọn Any

Action: Accept

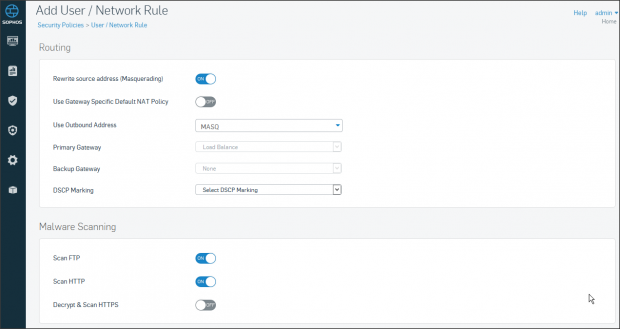

Routing

Bật rewrite source address (Masquerading)

Malware scanning:

Bật quét virus đối với FTP và HTTP, không chọn HTTPS

Review lại thông tin và click Save

Kiểm tra thông tin lưu lượng truy cập của policy để xác nhận policy chạy đúng như ý định ban đầu.

Như vậy chúng ta đã hoàn thành việc cấu hình Sophos XG Firewall cho môi trường workgroup. Trong bài tới chúng ta sẽ tiến hành cấu hình Sophos XG Firewall cho môi trường domain.