Trong post trước mình đã hướng dẫn thiết lập Sophos XG Firewall cho môi trường workgroup, trong bài này chúng ta sẽ tiếp tục cấu hình Sophos XG Firewall cho môi trường domain.

1.Tích hợp Active Directory cho Sophos XG Firewall

Để có thể sử dụng Active Directory làm Authentication server chúng ta trước tiên cần tích hợp Sophos XG Firewall với AD

Thông tin LAB:

* XG Firewall 172.16.100.1/24

* Domain Controller 172.16.100.10/24

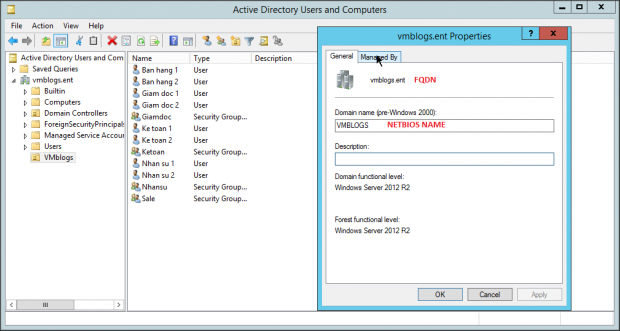

Đầu tiên cần xác định rõ Full Qualified Domain Name (FQDN) và NETBIOS name của domain

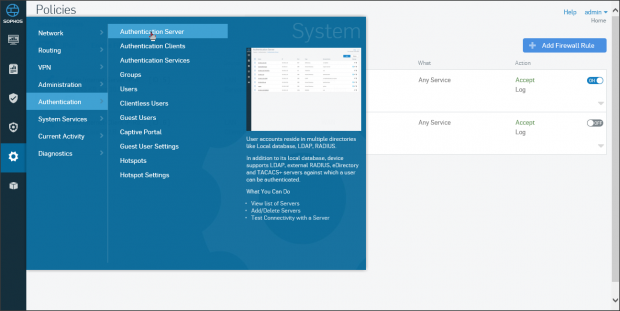

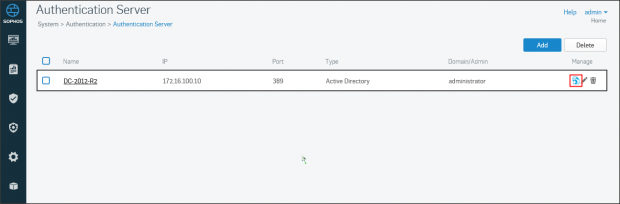

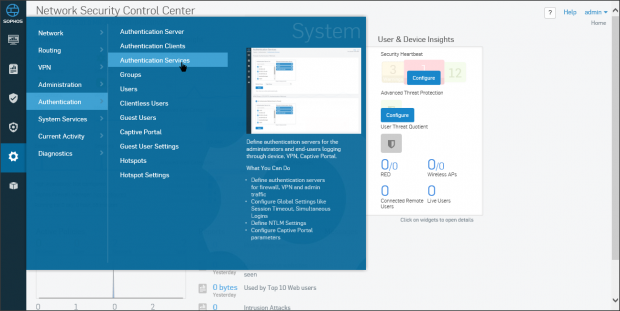

Để tiến hành tích hợp AD, click System => Authentication => Authentication Server

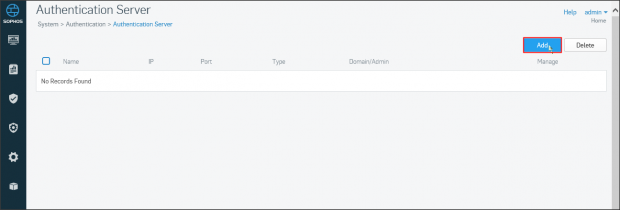

Click Add

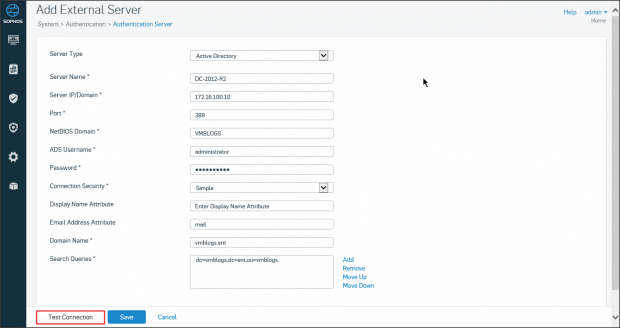

Server type chọn Active Directory, ngoài Active Directory thì XG Firewall cũng hỗ trợ kết nối đến nhiều authentication server khác như LDAP, eDirectory, RADIUS…

* Server name: đặt tên cho Authentication server

* Server IP: nhập IP của Domain controller

* Port: 389

* NetBIOS Domain: VMBLOGS

* Username + password admin domain

* Connection Security: Simple

* Domain name: vmblogs.ent (FQDN)

* Search queries: dc=vmblogs,dc=ent

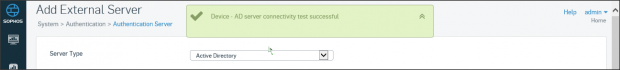

Click Test connection, nếu thành công có thể Save lại

Thông báo test thành công.

Save

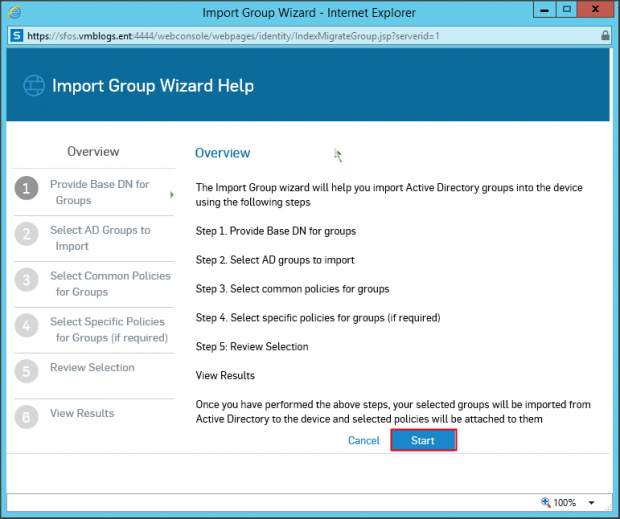

Click nut Import để tiến hành import các nhóm của AD

Chọn Start

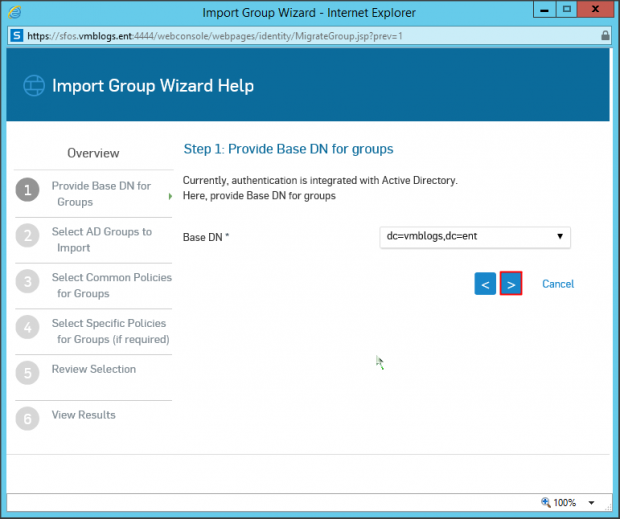

Nhập Base DN => Next

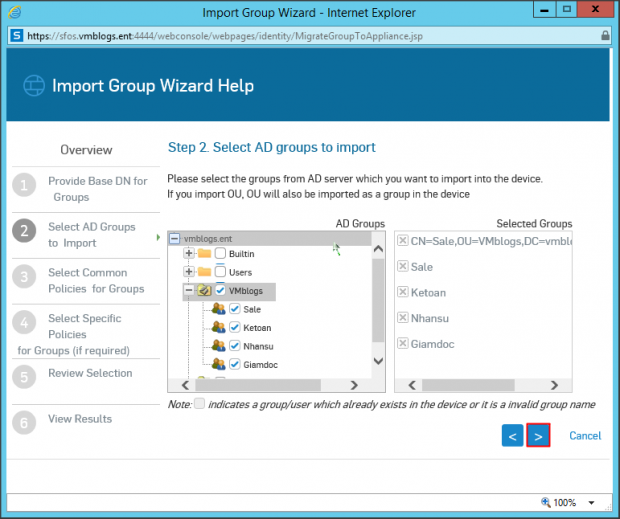

Click các nhóm cần import => Next

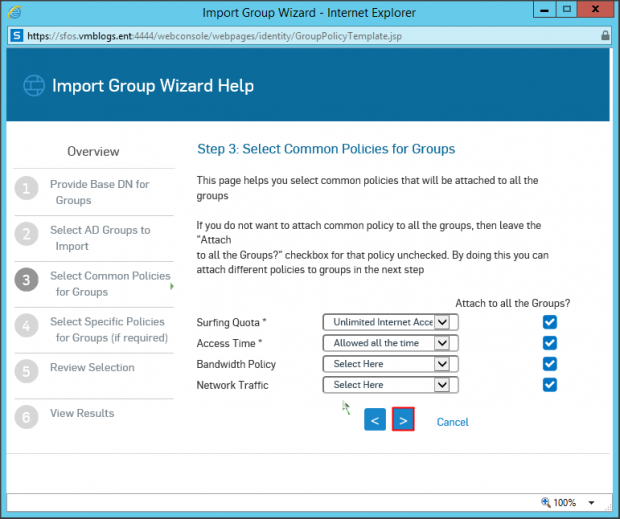

Thiết lập các chính sách mặc định cho nhóm => Next

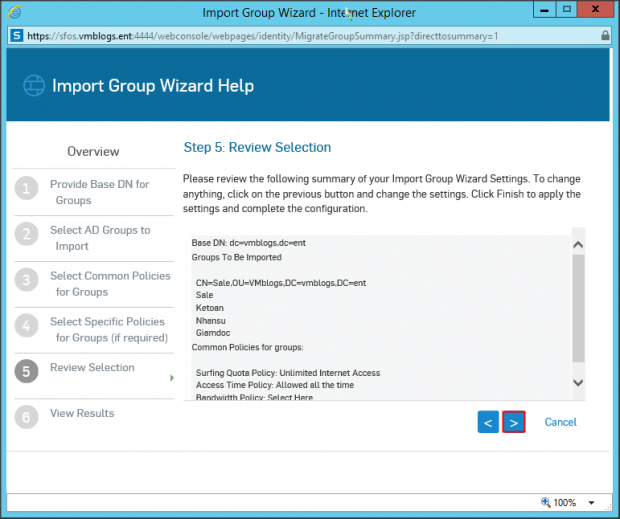

Review thông tin và click Next

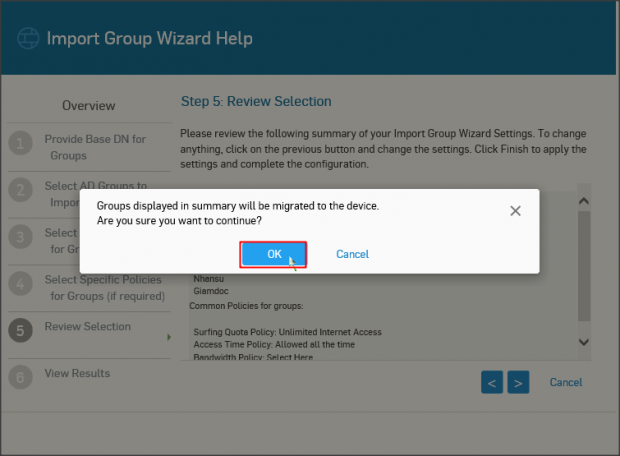

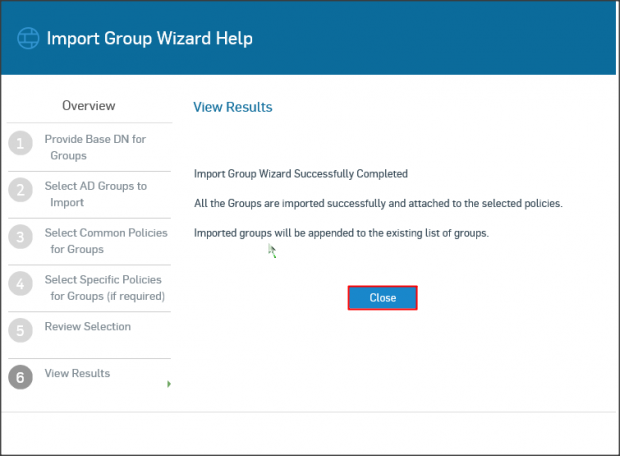

OK

Close

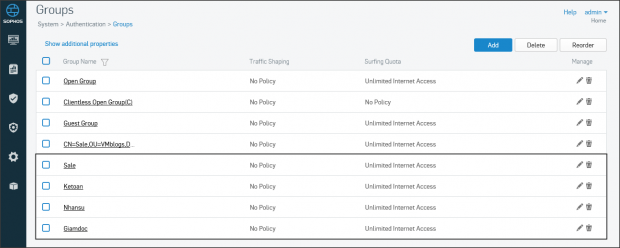

Các nhóm user sau khi đã import

2. Cài đặt Sophos Transparent Authentication Suite (STAS)

Sophos XG Firewall cũng cung cấp Single Sign On client tuy nhiên cài đặt cho từng máy không khả quan so với việc sử dụng STAS.

Quy trình:

- Khi user đăng nhập theo username domain, STAS Agent sẽ ghi nhận và thông báo quá trình xác nhận với STAS collector thông qua port TCP 5566

- STAS Collector đăng ký username và cơ sở dữ liệu và gửi thông tin username & IP cho XG Firewall thông qua port UDP 6677

- XG Firewall truy vấn thông tin từ Active Directory để xác nhận user thuộc nhóm nào và đăng ký vào cơ sở dữ liệu

- STAS collector truy vấn liên tục để kiểm tra xem user có còn đăng nhập hay không.

Trong bài này mình sẽ cài toàn bộ các role của STAS lên domain controller thay vì cài riêng lẻ

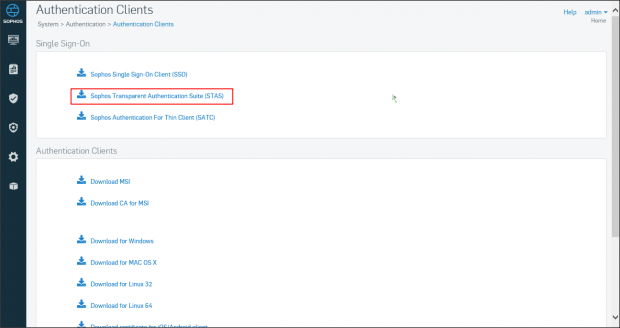

Download Sophos Transparent Authentication Suite (STAS) tại System => Authentication => Authentication Client

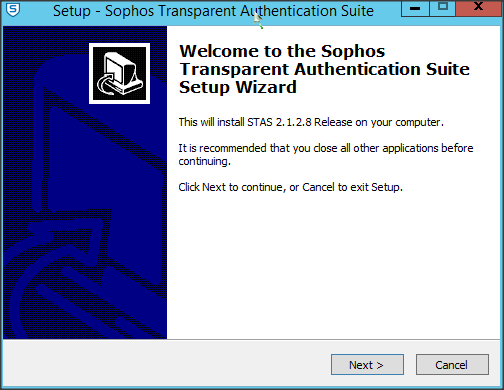

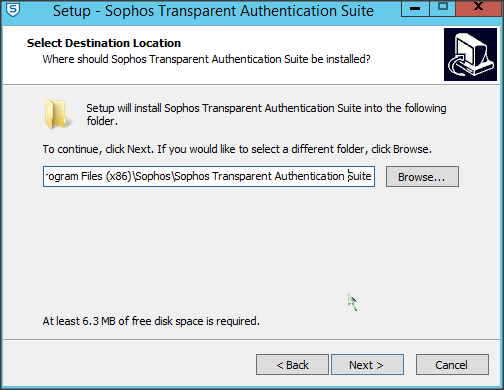

Tiến hành cài đặt

Next

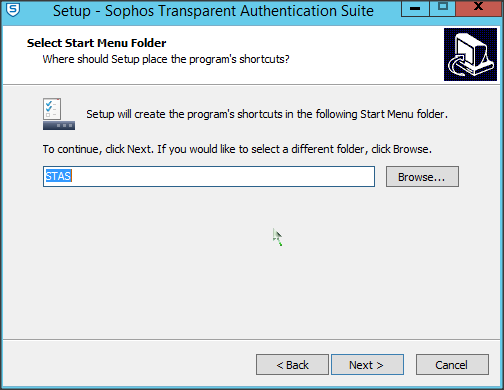

Next

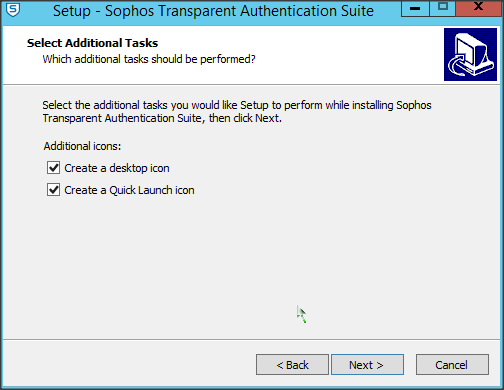

Next

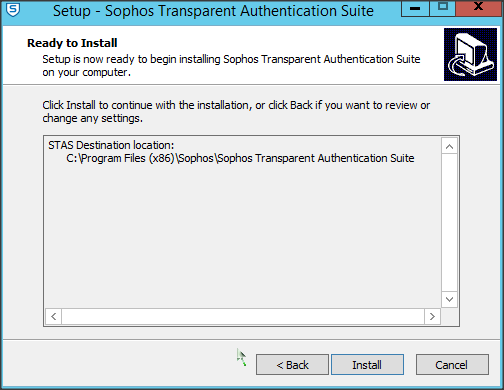

Install

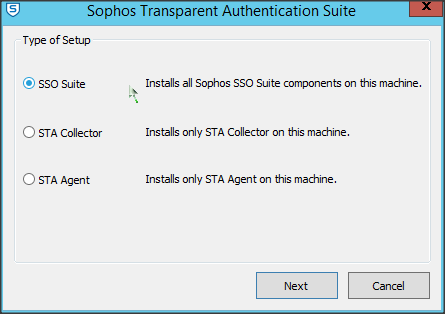

Chọn SSO Suite => Install

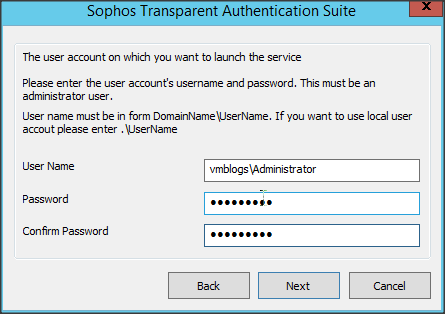

Nhập tài khoản domain admin => Next

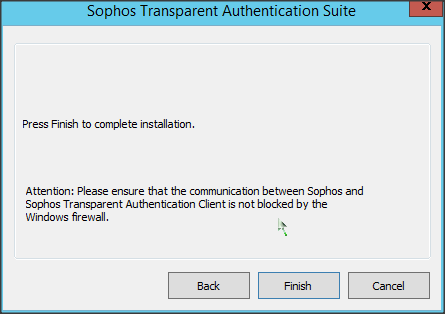

Finish

3. Cấu hình Sophos Transparent Authentication Suite (STAS)

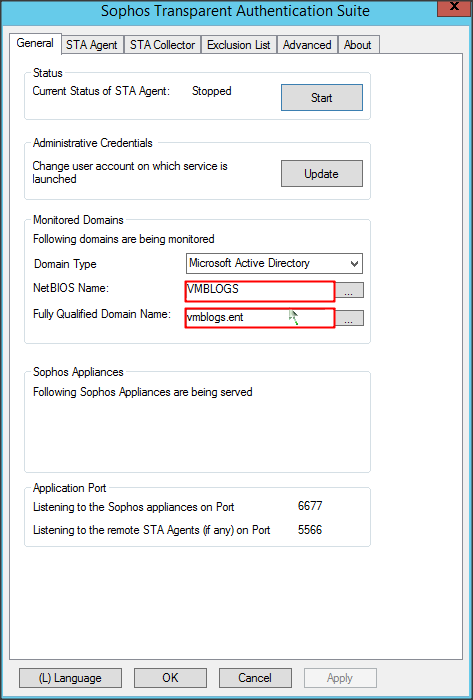

Tab General

Chọn domain type là Active Directory

nhập chính xác NetBIOS name và domain name (FQDN)

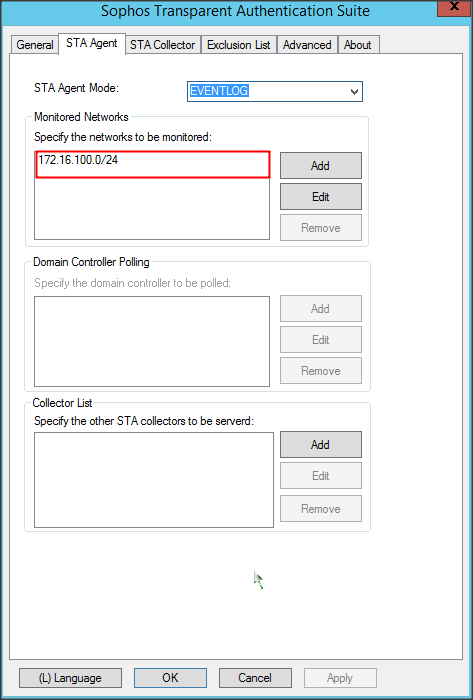

Tab STA Agent

Sửa mạng cần theo dõi thành mạng của hệ thống, ở trường hợp của mình là 172.16.100.0/24

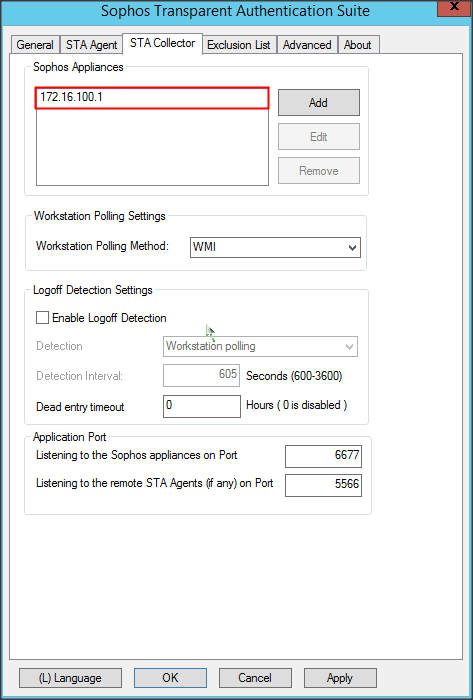

Tab STA Collector

Sophos Appliance sửa thành IP của Sophos XG Firewall

Workstation Polling Settings : chọn WMI

Uncheck Enable Logoff Detection

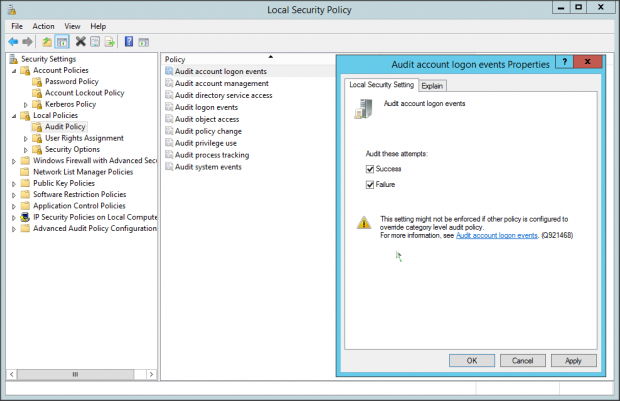

Chỉnh Local Group Policy

Local Polices => Audit Policy => check các mục Success, Failure => Apply

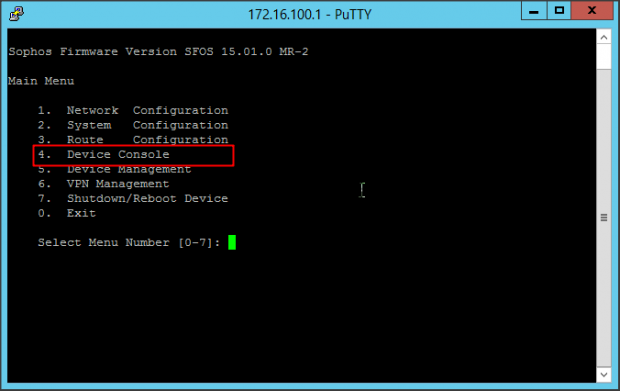

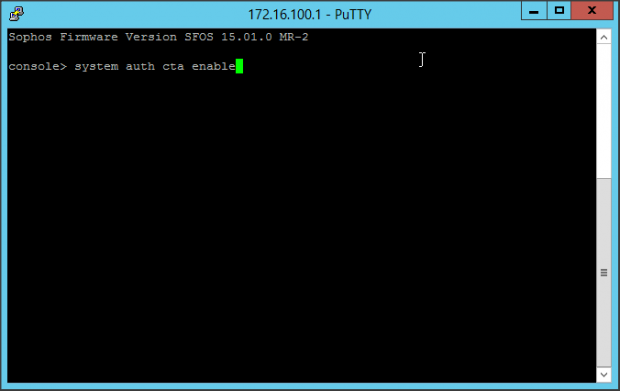

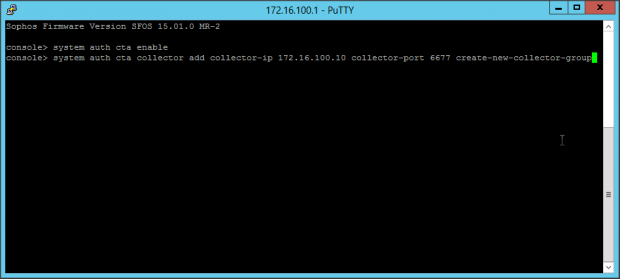

Kết nối SSH vào XG Firewall hoặc truy cập Console trong giao diện web => chọn 4. Device Console

Nhập system auth cta enable

Nhập system auth cta collector add collector-ip 172.16.100.10 collector-port 6677 create-new-collector-group

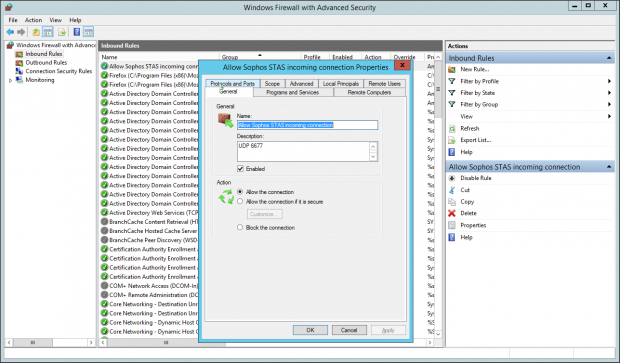

Do đã cài tất cả STAS Suite lên domain controller nên chỉ cần mở port UDP 6677 để XG Firewall có thể kết nối

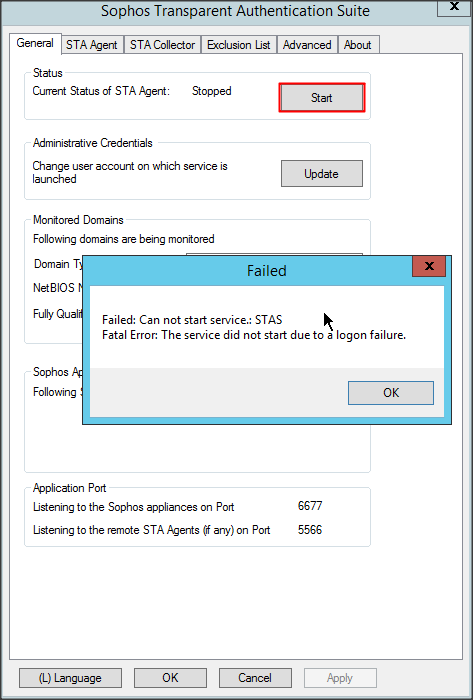

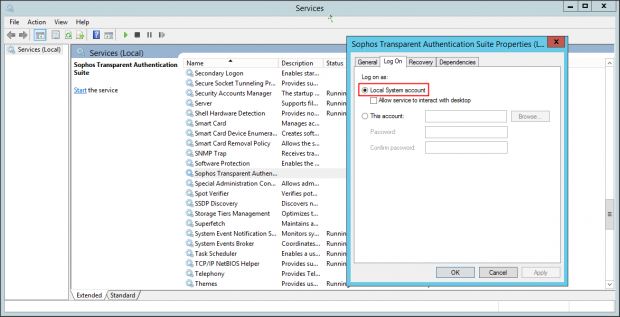

Start STAS Agent, các bạn sẽ gặp lỗi không thể Start dịch vụ

Vào services.msc để sửa lại thành Local System Account => Start

STA đã khởi động thành công.

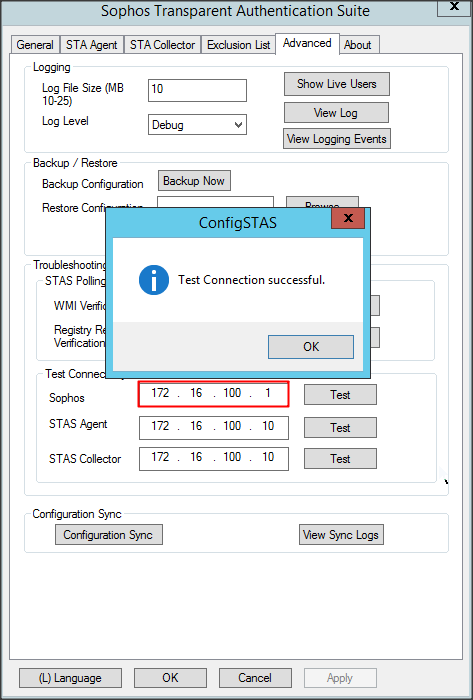

Tab Advanced

Nhập IP của XG Firewall => Test

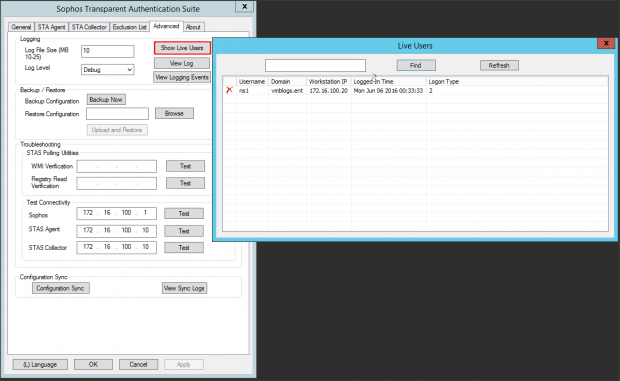

Click Show Live Users để xem các user đang sử dụng

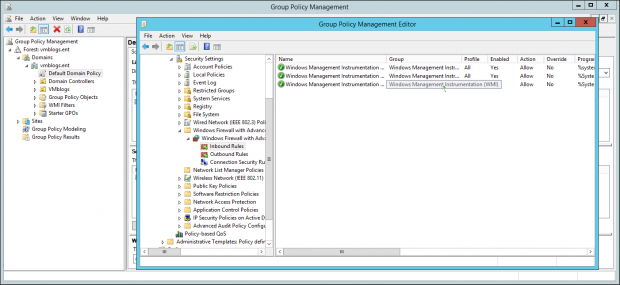

Vì STAS cần truy vấn thông tin máy client thông qua WMI do đó cần cấu hình group policy để tự động mở port theo yêu cầu

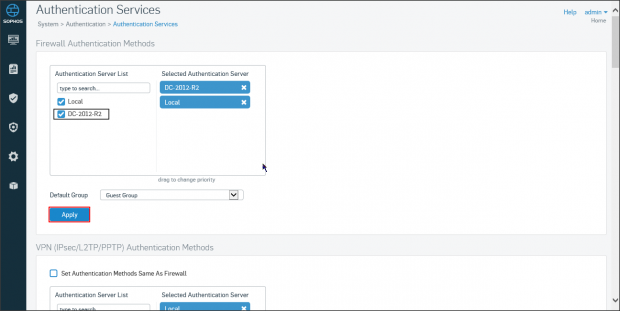

System => Authentication => Authentication Services

Check AD server và sắp xếp thứ tự => Apply

4. Test policy

Để chắc chắn nên khởi động lại Domain controller và XG Firewall

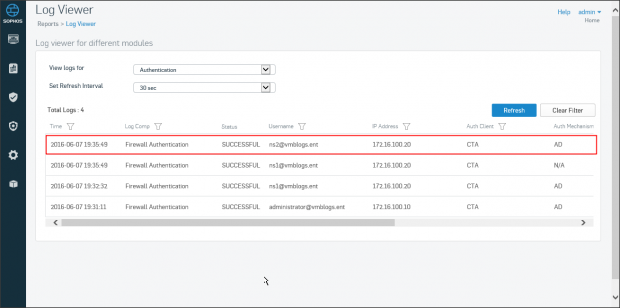

Log viewer => Authentication thể hiện các user domain đăng nhập thành công.

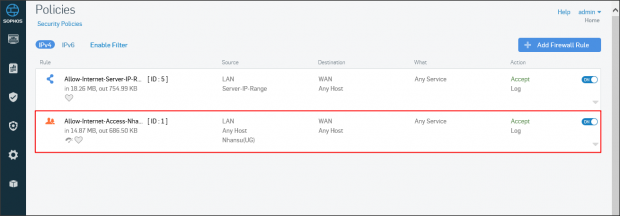

Policy truy cập Internet cho domain group cũng hoạt động chính xác

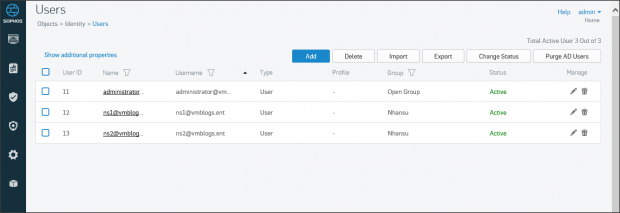

Danh sách các user domain sẽ tự động được cập nhật vào Objects => Identity => Users

Như vậy chúng ta đã hoàn tất việc cấu hình XG firewall làm việc với môi trường domain thành công. Hẹn gặp lại trong bài mới nói về Port Forwarding.